La lucha contra los delitos financieros no tiene por qué sacrificar la privacidad

Cuenta la leyenda que el gánster Al Capone ocultaba el origen ilícito de su fortuna utilizando lavanderías como fachada. Desde entonces, las autoridades han tratado de rastrear y confiscar el dinero “lavado” por delincuentes y, más recientemente, por terroristas.

Hoy en día, estos esfuerzos resultan aún más complejos debido a los activos digitales, como las monedas estables, que pueden lavar a través de múltiples cuentas fuera del alcance de las autoridades. Sin embargo, la necesidad de detener a los infractores no debe menoscabar el derecho a la privacidad de quienes cumplen la ley ni obstaculizar la gestión eficiente de los miles de millones de dólares que se transfieren a diario en pagos y remesas.

Estos objetivos pueden parecer inalcanzables, pero estamos convencidos de que la tecnología puede hacerlos realidad.

Hoy tenemos a nuestro alcance sistemas de pagos inteligentes que combatan la delincuencia, protejan la privacidad y operen con eficiencia. Estos sistemas pueden integrarse directamente en las cadenas de bloques de las monedas estables, un tipo de activo digital vinculado al dinero tradicional.

¿Cómo funcionaría esto en la práctica? Supongamos que Alice quiere hacerle un pago a Bob. En cuanto pulsa “enviar” en la aplicación de su teléfono, se confirma de inmediato la verificación previa de sus identidades, un algoritmo descentralizado analiza la transacción en busca de actividades sospechosas y la operación se completa, todo ello en una cadena de bloques. Las transacciones señaladas como potencialmente sospechosas se notificarían automáticamente a las autoridades competentes. Sin embargo, la identidad de Alice y de Bob solo podría revelarse mediante una orden judicial u otro procedimiento legal.

Con los avances tecnológicos que se anticipan, esta idea de que su diseño incorpore el cumplimiento normativo podría convertirse en una realidad para los sistemas de pagos a gran escala.

Equilibrio entre la privacidad y la transparencia

Los recientes intentos de regular las finanzas basadas en cadenas de bloques no resuelven la tensión fundamental entre la protección de la privacidad y el cumplimiento de la ley. En los sistemas de pagos, estas dos dimensiones han sido tradicionalmente fuerzas contrapuestas, y los sistemas de pagos con monedas estables son un ejemplo de esa tensión. Sin embargo, también pueden ofrecer un punto de equilibrio natural, ya que su arquitectura descentralizada y programable permite incorporar mecanismos de cumplimiento, mientras que el seudonimato contribuye a reducir los riesgos para la privacidad.

En este artículo se analiza cómo la idea de incorporar el cumplimiento normativo en el diseño (Duffie, Olowookere y Veneris, 2025) podría permitir que los sistemas de pagos descentralizados con monedas estables protejan la privacidad y, al mismo tiempo, apliquen las normas y sanciones contra el lavado de dinero y el financiamiento del terrorismo. En este modelo, el cumplimiento se integraría directamente en las transacciones, basándose en criterios e indicadores de riesgo predefinidos, en lugar de actuar de manera reactiva, como sucede en la actualidad. Este modelo está en consonancia con el marco normativo del Consejo de Estabilidad Financiera para los criptoactivos del FMI de 2023, que exige medidas de cumplimiento a los proveedores de monedas estables.

En un entorno de este tipo, los usuarios de monedas estables se dividirían en dos grupos. Las instituciones y los particulares que valoren tanto el cumplimiento como la confidencialidad tenderán a elegir redes de pago que incorporen el cumplimiento en el diseño. Otros, en cambio, seguirán utilizando los mecanismos tradicionales de pago con monedas estables, basados en el seudonimato y en obligaciones de cumplimiento relativamente laxas.

Antes de seguir adelante, conviene precisar cuáles son los intereses en torno a la privacidad en el contexto de los pagos con monedas estables. Para los particulares, una de las principales preocupaciones es la protección de la información personal, como el nombre, la dirección y el número de teléfono. Para las empresas e instituciones, las preocupaciones sobre la privacidad se refieren a los metadatos de las transacciones —montos, fechas y horas, patrones o contrapartes—, información que puede tener un alto valor comercial. Para las empresas, mantener la confidencialidad no solo es una cuestión estratégica, sino también un requisito legal en muchos casos.

El cumplimiento normativo implica aplicar procedimientos de conocimiento del cliente (KYC) y supervisar los pagos para detectar actividades ilícitas. Actualmente, los proveedores de monedas estables delegan estas funciones en plataformas de intercambio centralizadas y en otros custodios que sirven de puerta de entrada y salida para la conversión entre monedas estables y monedas tradicionales.

Sin embargo, la posibilidad de acuñar monedas estables y transferirlas entre múltiples cuentas mediante protocolos descentralizados, junto con la existencia de “mezcladores” que ocultan el rastro de cada moneda, hace que sea relativamente fácil ocultar las transacciones. Las autoridades tienen un alcance limitado y suelen intervenir de forma reactiva, únicamente cuando se detecta una actividad sospechosa. En consecuencia, el cumplimiento de las normas contra el lavado de dinero, el financiamiento del terrorismo y las sanciones resulta poco eficaz. Además, la privacidad de los usuarios que cumplen con la normativa es limitada, ya que los pagos son públicos y quedan vinculados de forma transparente al seudónimo del usuario.

Conciliar la privacidad con el cumplimiento normativo requiere un modelo que proteja mejor los datos de los usuarios y, al mismo tiempo, garantice la aplicación efectiva de la ley. Para ello es necesario encontrar una forma de verificar las identidades sin exponerlas.

Verificación sin exposición

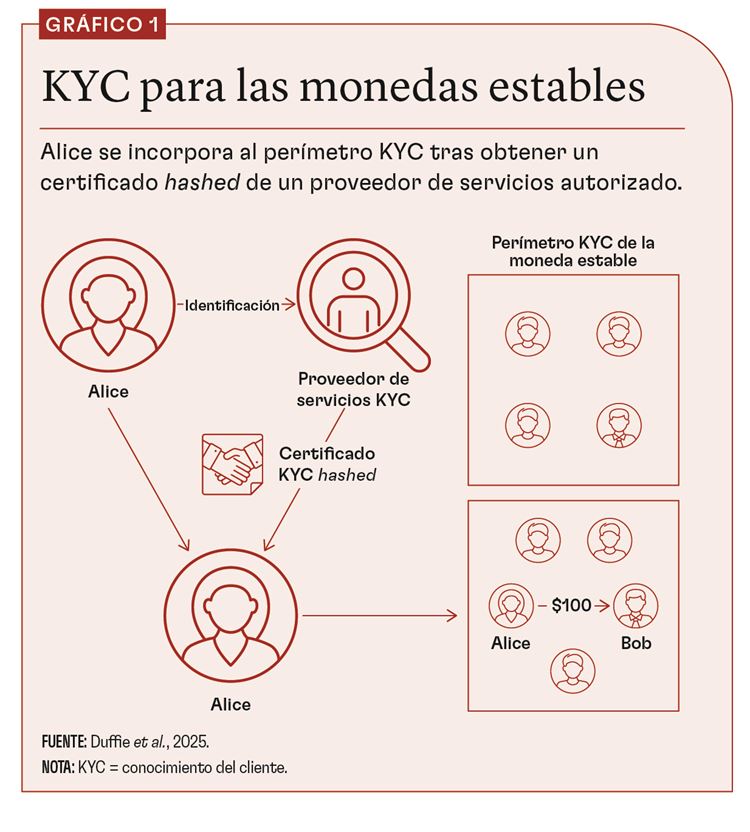

En un sistema de pagos descentralizado que tenga el cumplimiento incorporado en el diseño, antes de que Alice pueda pagar a Bob, ambos deben pasar por un proceso de verificación de identidad a cargo de un proveedor autorizado (que en adelante denominaremos “emisor de credenciales”), como se muestra en el gráfico 1. La verificación sitúa a Alice y Bob dentro del perímetro KYC del sistema de pagos descentralizado que hayan elegido. Esta verificación se registra en el libro mayor del sistema de pagos como un certificado hashed (enmascarado criptográficamente).

En este punto entran en juego las pruebas de conocimiento cero, herramientas criptográficas que pueden implementarse en plataformas de software multiusuario y que permiten a un usuario demostrar algo sin necesidad de revelar la información de fondo. Por ejemplo, una prueba de conocimiento cero puede determinar qué mano de póquer gana sin mostrar las cartas de cada jugador.

De forma análoga, las pruebas de conocimiento cero permiten a los usuarios de un sistema de pagos descentralizado demostrar que cumplen los requisitos de conocimiento del cliente sin revelar sus datos personales. Para ello, cada transacción que inician los usuarios incorpora una prueba de conocimiento cero que confirma su elegibilidad para estar dentro del perímetro KYC del sistema de pagos, sin revelar su identidad ni ninguna otra información personal conexa.

Este enfoque puede aplicarse a cualquier sistema de pagos descentralizado, especialmente a aquellos basados en monedas estables. En principio, podría aplicarse también a sistemas de pagos descentralizados sustentados en monedas digitales de bancos centrales u otras formas digitales de dinero.

La privacidad de los usuarios se mantiene, salvo que se detecten indicadores de riesgo específicos, como patrones de transacciones inusuales, operaciones que superen los umbrales establecidos o vínculos con carteras de alto riesgo conocidas. Los contratos inteligentes integrados en el libro mayor monitorean estas señales de alerta. Se trata de módulos de software automatizados que hacen cumplir los acuerdos en la red del libro mayor sin necesidad de intermediarios. Cuando detectan una actividad suficientemente sospechosa, generan reportes de operaciones sospechosas que se remiten a las autoridades competentes. El acceso de las autoridades a los datos sensibles de los usuarios a partir de ese punto depende de los procedimientos legales de cada jurisdicción, que pueden requerir órdenes judiciales o citaciones administrativas.

Este modelo permite llevar a cabo una detección y supervisión por capas. Las transacciones incluidas en la lista blanca (transferencias rutinarias entre partes conocidas) se procesan sin inconvenientes. Las transacciones sospechosas pueden retrasarse o generar reportes de operaciones sospechosas automatizados, mientras que las de alto riesgo, como las relacionadas con infractores conocidos, pueden bloquearse. Estas respuestas se implementan mediante contratos inteligentes que se actualizan dinámicamente para reflejar cambios en las prioridades regulatorias, casos específicos y hallazgos derivados del análisis estadístico de los patrones de pago.

Las credenciales KYC que mantienen los emisores protegen las bases de datos de credenciales de usuario validadas, que pueden ser actualizadas o revocadas si se ven comprometidas. Si, por ejemplo, la situación legal de Alice cambia debido a la imposición de una sanción, su prueba de cumplimiento fallaría y sus transacciones dentro del perímetro KYC quedarían bloqueadas.

El sistema de pagos con monedas estables aquí descrito sustituye las revisiones manuales y reactivas “fuera de la cadena”, que consumen tiempo y son habituales hoy en día, por una supervisión algorítmica proactiva “en la cadena” y en tiempo real. De esta manera, se aprovechan los contratos inteligentes para aplicar las normas de cumplimiento en el mismo momento en que ocurren las transacciones, aprovechando directamente las ventajas de los sistemas de cadena de bloques.

Implementación

El perímetro de debida diligencia con la clientela podría implementarse mediante el procedimiento KYC de conocimiento cero (Pauwels, 2021), que combina pruebas de conocimiento cero con divulgación selectiva de información. Por ejemplo, Alice puede demostrar que cumple un requisito de identidad (como ser mayor de 18 años) sin revelar su edad. Con este método, un organismo gubernamental o una institución financiera autorizada expide a Alice una credencial verificable derivada de su documento de identidad oficial. Una versión protegida criptográficamente de esa credencial se almacena en la billetera digital privada de cada usuario.

Durante una transacción, se inserta en la cadena un token KYC de conocimiento cero generado a partir de esta credencial. Este token certifica el cumplimiento de los requisitos de conocimiento del cliente sin exponer la identidad de los usuarios, mientras que las credenciales originales permanecen protegidas fuera de la cadena bajo custodia del emisor autorizado. En el caso de los pagos efectuados por personas físicas, ya sea entre particulares o entre clientes y empresas, la suplantación de identidad puede reducirse vinculando las credenciales verificables a documentos legales normalizados, como pasaportes o permisos de conducir.

Así, cuando Alice inicia un pago a Bob, su billetera genera un token KYC de conocimiento cero que demuestra criptográficamente que Alice tiene una credencial verificable. El token confirma que Alice ha pasado la certificación KYC y que se encuadra dentro del perímetro definido. También puede indicar si Alice es una persona física o una institución, así como el monto de la transacción, los límites de su billetera y otros datos relevantes. Este token no revela la identidad de Alice ni los detalles de la operación a Bob ni a terceros, salvo que ella lo autorice o que se active un reporte de operaciones sospechosas y exista una base legal que autorice la divulgación de dicha información.

La aplicación automatizada del cumplimiento normativo se apoya en contratos inteligentes integrados en el libro mayor, que examinan la información cifrada contenida en los tókenes KYC de conocimiento cero en busca de coincidencias con los criterios que definen las operaciones sospechosas. Si se encuentra una coincidencia, el contrato genera automáticamente un reporte de operaciones sospechosas, lo que permite su aplicación sin comprometer significativamente la privacidad de los usuarios que cumplen con la normativa.

Desafíos tecnológicos y de importancia sistémica

El cumplimiento normativo incorporado en el diseño ofrece una vía prometedora, pero no es una solución milagrosa. El enfoque que hemos descrito exige una carga computacional significativa para un sistema de pagos moderno a gran escala. Los contratos inteligentes deben ser capaces de interpretar normativas complejas y en constante evolución, y a una velocidad que permita realizar pagos casi en tiempo real. Si, por el contrario, se optara por un enfoque demasiado simplificado, se correría el riesgo de generar numerosos falsos positivos y falsos negativos en los controles de cumplimiento, lo que sobrecargaría a las autoridades y aumentaría la posibilidad de que los infractores eludan la normativa.

Otro desafío es el costo computacional de los mecanismos destinados a preservar la privacidad, que pueden ocasionar demoras durante los períodos de mayor actividad. Además, los sistemas de pagos que incorporan el cumplimiento en su diseño pueden añadir costos de fricción y retrasos en las transferencias de fondos entre diferentes sistemas de pagos.

Una posible solución a la carga computacional sería permitir que los proveedores regulados otorguen licencias y gestionen contratos inteligentes, ofreciendo el cumplimiento normativo como un servicio. En un marco así, los usuarios concederían un acceso limitado a sus datos de pago a cambio de servicios de cumplimiento y otros beneficios, de manera similar a como las empresas privadas administran hoy la privacidad y el riesgo de los consumidores.

Asimismo, dado que la criptografía aplicada sigue evolucionando con rapidez, la implementación de nuevas pruebas de conocimiento cero promete ser más rápida. A su vez, técnicas emergentes, como la computación multipartita, pueden contribuir a aliviar la carga computacional vinculada a la gestión de contratos inteligentes.

El camino por recorrer

El modelo de cumplimiento incorporado en el diseño que aquí se presenta requiere una gobernanza sólida. Es fundamental establecer un ecosistema fiable de emisores de credenciales. Tanto los emisores de credenciales como los operadores de contratos inteligentes deben contar con licencias otorgadas con rigor y operar de manera transparente y responsable. Gobiernos, bancos y empresas de tecnología financiera certificadas podrían convertirse en los nodos de confianza que vinculan a los usuarios con el perímetro de cumplimiento. Los emisores de credenciales de confianza deben aplicar normas uniformes para la verificación KYC, y esas verificaciones deben ser interoperables entre distintos registros. Como ocurre con los sistemas de pagos convencionales, la calidad del cumplimiento en todo el sistema está condicionada por los emisores de credenciales menos rigurosos.

Es posible que sea necesario adaptar la legislación o aplicar las normas desde una nueva perspectiva. ¿Qué justifica la activación de un reporte de operaciones sospechosas? ¿En qué condiciones pueden las autoridades revelar la identidad de un usuario? Es probable que las diferentes jurisdicciones establezcan umbrales distintos para el proceso de diligencia debida: algunos países pueden conformarse con citaciones administrativas, mientras que otros exigirán órdenes judiciales.

La eficacia del cumplimiento transfronterizo depende de la cooperación entre jurisdicciones, de forma similar a la banca corresponsal actual. Por ejemplo, el Proyecto Mandala, impulsado por el Banco de Pagos Internacionales, propone un enfoque de cumplimiento normativo incorporado en el diseño para coordinar los controles entre bancos e instituciones financieras que participan en pagos transfronterizos. De manera análoga al modelo de cumplimiento incorporado en el diseño que hemos descrito para las monedas estables, el Proyecto Mandala recurre a pruebas de conocimiento cero para validar las declaraciones de cumplimiento de un banco sin necesidad de compartir sus datos de cumplimiento con los demás bancos implicados en la operación.

No proponemos que los sistemas de pagos con monedas estables estén obligados a adoptar un enfoque de cumplimiento incorporado en el diseño. De hecho, incluso si algunos países lo exigieran como requisito regulatorio, sería difícil impedir el acceso dentro de sus fronteras a sistemas alternativos de monedas estables extraterritoriales que no cumplan las mismas exigencias en materia de privacidad y cumplimiento.

Las monedas estables ofrecen un enorme potencial para aumentar la inclusión financiera y la eficiencia de los sistemas de pagos, y también para dificultar las actividades ilícitas de los “Al Capone” de hoy. Pero para ello deben alcanzar un mejor equilibrio entre privacidad y cumplimiento normativo. El enfoque de cumplimiento incorporado en el diseño aquí perfilado es una vía para lograrlo.

Las opiniones expresadas en los artículos y otros materiales pertenecen a los autores; no reflejan necesariamente la política del FMI.

Referencias:

Bank for International Settlements. 2024. “Project Mandala: Streamlining Cross-Border Transaction Compliance.” Basel.

Duffie, D., O. Olowookere, and A. Veneris. 2025. “A Note on Privacy and Compliance for Stablecoins.” SSRN Working Paper. https://dx.doi.org/10.2139/ssrn.5242230.

International Monetary Fund–Financial Stability Board. 2023. “IMF-FSB Synthesis Paper: Policies for Crypto-Assets.” Basel.

Pauwels, P. 2021. “zkKYC: A Solution Concept for KYC without Knowing Your Customer—Leveraging Self-Sovereign Identity and Zero-Knowledge Proofs.” IACR Cryptology ePrint Archive.