La lutte contre la criminalité financière ne doit pas se faire au détriment du respect de la vie privée

La légende raconte que le gangster Al Capone dissimulait l’origine illicite de sa fortune en utilisant des laveries automatiques comme couverture. Depuis lors, les autorités s’efforcent de suivre à la trace et de saisir l’argent « blanchi » par les criminels et, plus récemment, par les terroristes.

Ces efforts se révèlent encore plus difficiles aujourd’hui en raison de l’existence des actifs numériques, tels que les jetons indexés, qui peuvent être blanchis par l’intermédiaire de nombreux comptes hors d’atteinte des services de répression. En tout cas, la nécessité d’arrêter les acteurs malveillants ne doit pas entraver les droits liés à la protection de la vie privée des citoyens respectueux de la loi ni le traitement efficient de milliards de dollars de paiements et de transferts chaque jour.

Ces objectifs peuvent sembler inatteignables, mais nous estimons que la technologie peut en fait les rendre réalistes.

Des systèmes de paiement « conformes et intelligents » qui luttent contre la criminalité, protègent la vie privée et fonctionnent efficacement sont à notre portée. Ils peuvent être intégrés directement dans les chaînes de blocs des jetons indexés (actifs numériques indexés sur les monnaies traditionnelles).

Comment cela fonctionnerait-il dans la pratique ? Supposons qu’Alice souhaite faire un paiement à Bob. Une fois qu’elle appuierait sur « envoyer » dans son application mobile, la vérification préalable de leur identité serait confirmée, l’opération serait examinée par un algorithme décentralisé afin de détecter toute activité suspecte, puis elle serait menée à bien, le tout sur une chaîne de blocs. Les opérations signalées seraient automatiquement transmises aux services de répression. Cependant, l’identité d’Alice et de Bob ne pourrait être révélée qu’avec un mandat ou dans le cadre d’une autre procédure judiciaire.

Avec les progrès technologiques attendus, cette vision de la conformité intégrée pourrait devenir une réalité concrète pour les systèmes de paiement à grande échelle.

Équilibre entre protection de la vie privée et transparence

Les nouvelles tentatives de réglementation de la finance reposant sur la chaîne de blocs n’éliminent pas les tensions fondamentales entre protection de la vie privée et conformité juridique. Dans les systèmes de paiement, ces deux aspects sont depuis toujours des forces antagoniques. Les systèmes de paiement reposant sur les jetons indexés illustrent bien cette tension. En revanche, ils peuvent également offrir un compromis naturel, car leur architecture décentralisée et programmable permet d’intégrer des mécanismes de conformité, et leur pseudonymat aide à limiter les risques en matière de confidentialité.

Dans le présent article, nous expliquons comment une approche de la « conformité intégrée » (Duffie, Olowookere et Veneris, 2025) pourrait permettre aux systèmes de paiement décentralisés utilisant des jetons indexés de protéger la vie privée tout en appliquant les réglementations et sanctions en matière de lutte contre le blanchiment d’argent et le financement du terrorisme. La mise en œuvre des mesures visant à assurer la conformité se ferait au fur et à mesure des opérations, en fonction de critères et d’indicateurs de risque prédéfinis, plutôt qu’a posteriori, comme c’est le cas aujourd’hui. Cette approche est conforme au cadre d’action 2023 du FMI et du Conseil de stabilité financière pour les cryptoactifs, qui préconise des mesures visant à assurer la conformité des fournisseurs de jetons indexés.

Dans un tel environnement, les utilisateurs de jetons indexés sont susceptibles de se répartir en deux groupes. Les institutions et particuliers tenant à la fois à la conformité et à la confidentialité opteront plutôt pour un réseau de paiement suivant l’approche de la conformité intégrée. Les autres pourraient continuer à utiliser les approches traditionnelles pour les paiements en jetons indexés, qui reposent sur le pseudonymat et des exigences relativement souples en matière de conformité.

Avant d’approfondir la question, définissons les intérêts en matière de protection de la vie privée dans le contexte des paiements en jetons indexés. Pour les particuliers, l’une des priorités est la protection des informations personnelles, notamment les noms, adresses et numéros de téléphone. Pour les entreprises et les institutions, les préoccupations relatives à la confidentialité peuvent porter sur les métadonnées des opérations (montants, horodatages, schémas, contreparties, etc.), qui peuvent être sensibles sur le plan commercial. Pour les entreprises, le maintien de la confidentialité est non seulement important sur le plan stratégique, mais il relève souvent également d’une obligation juridique.

Le contrôle de la conformité suppose le respect des normes relatives à l’identification des clients (know your customer, KYC) et le suivi des paiements afin de détecter toute activité illégale. À l’heure actuelle, les fournisseurs de jetons indexés délèguent les tâches de vérification de la conformité à des bourses centralisées et à d’autres dépositaires qui fournissent des passerelles d’entrée et de sortie pour assurer la conversion entre les jetons indexés et les monnaies traditionnelles.

Cependant, la possibilité de frapper des jetons indexés et de les faire circuler entre une multitude de comptes à l’aide de protocoles décentralisés, ainsi que l’existence de « mixeurs » qui masquent la trace de chaque jeton, permet de dissimuler les opérations assez facilement. L’application de la loi a une portée limitée et s’inscrit dans une démarche de réaction, celle-ci s’exerçant uniquement après la détection d’une activité suspecte. En conséquence, la conformité aux cadres de lutte contre le blanchiment d’argent, de répression du financement du terrorisme et de sanctions est relativement inefficace. De plus, la protection de la vie privée des utilisateurs en règle est limitée, car les paiements sont accessibles au public et rattachés de manière transparente au pseudonyme de l’utilisateur.

Concilier les normes de protection de la vie privée et la conformité à la réglementation nécessite un modèle qui protège mieux les données des utilisateurs tout en appliquant la loi de manière raisonnable. Il faut pour cela disposer d’un moyen de vérifier les identités sans les dévoiler.

Vérifier sans dévoiler

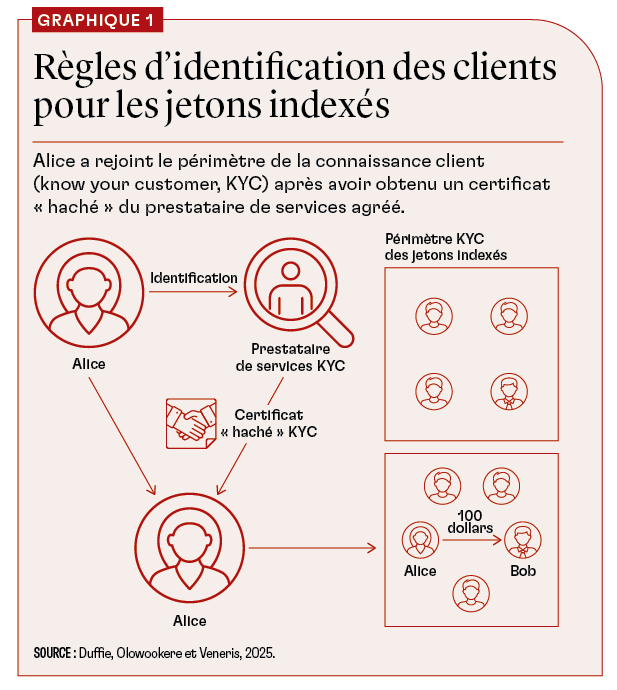

Dans un système de paiement décentralisé suivant l’approche de la conformité intégrée, Alice et Bob doivent avoir fait l’objet d’une vérification d’identité par un prestataire agréé de ce type de services (ci-après dénommé « émetteur de certificat ») pour qu’elle puisse lui faire un paiement, comme l’illustre le graphique 1. La vérification place Alice et Bob dans le périmètre KYC du système de paiement décentralisé qu’ils ont choisi. Cette vérification est conservée dans le registre du système de paiement sous la forme d’un certificat « haché » (masqué cryptographiquement).

C’est à ce stade que les preuves à divulgation nulle de connaissance entrent en jeu. Pouvant être mis en œuvre dans une plateforme logicielle multi-utilisateur, ces outils cryptographiques permettent à un utilisateur de prouver une information sans en révéler le contenu. Par exemple, une preuve à divulgation nulle de connaissance peut déterminer la main gagnante au poker sans dévoiler les cartes du joueur concerné.

De même, les preuves à divulgation nulle de connaissance peuvent permettre aux utilisateurs d’un système de paiement décentralisé de prouver leur conformité à la norme KYC sans révéler leurs données personnelles. Il s’agit de garantir que chaque opération amorcée par les utilisateurs inclut une preuve à divulgation nulle de connaissance de leur admissibilité à se trouver dans le périmètre KYC du système de paiement, sans révéler leur identité ni aucune autre information personnelle sous-jacente.

Cette approche pourrait être utilisée dans n’importe quel système de paiement décentralisé, en particulier un système basé sur des jetons indexés. En principe, la même approche pourrait être appliquée aux systèmes de paiement décentralisés reposant sur les monnaies numériques de banque centrale et autres représentations numériques de la monnaie.

La protection de la vie privée est garantie, sauf si des indicateurs de risque spécifiques, tels que des schémas d’opération inhabituels, des transferts dépassant les seuils désignés ou des liens vers des portefeuilles connus pour être à haut risque, sont détectés. Des contrats intelligents intégrés au registre général assurent la surveillance de ces signaux d’alerte. Les contrats intelligents sont des modules logiciels automatisés qui font appliquer les accords conclus sur le réseau du registre général sans avoir besoin d’intermédiaire. Lorsque des activités considérées comme suspectes sont détectées, les contrats intelligents génèrent des rapports sur les activités concernées, qui sont transmis aux autorités de réglementation. Passé ce stade, l’accès des autorités aux données sensibles sous-jacentes des utilisateurs suit un processus juridique qui dépend de chaque pays. Celui-ci peut comporter des requêtes adressées aux tribunaux et des procédures pour obtenir des mandats ou des ordonnances administratives de production de pièces.

Ce modèle permet une détection et une surveillance à plusieurs niveaux. Les opérations versées dans la liste blanche (transferts courants entre parties connues) se déroulent normalement. Les opérations signalées peuvent être retardées ou déclencher des rapports automatisés sur les activités suspectes, et les transferts à haut risque impliquant des délinquants connus peuvent être bloqués. Ces mesures sont appliquées dans le cadre de contrats intelligents qui peuvent être mis à jour de manière dynamique afin de tenir compte de l’évolution des priorités réglementaires, des cas particuliers et des informations obtenues à partir de l’analyse statistique des habitudes de paiement.

Les certificats KYC gérés par les émetteurs sécurisent les bases de données contenant les identifiants validés des utilisateurs et permettent de les mettre à jour ou de les révoquer lorsqu’ils ne sont plus fiables. Si le statut juridique d’Alice venait à changer, par exemple à la suite d’une sanction, sa preuve de conformité serait invalidée et ses opérations dans le périmètre KYC seraient bloquées.

Le système de paiement en jetons indexés que nous avons décrit remplace les chronophages vérifications manuelles « hors chaîne » a posteriori, qui sont courantes aujourd’hui, par une supervision algorithmique proactive en temps réel « sur chaîne ». En tirant parti des contrats intelligents pour appliquer les règles de conformité au fur et à mesure des opérations, ce cadre exploite directement les atouts des systèmes reposant sur la chaîne de blocs.

Mise en œuvre

Le périmètre KYC pourrait être mis en œuvre à l’aide de solutions KYC à connaissance nulle (Pauwels, 2021) conjuguant preuves à connaissance nulle et divulgation sélective. Par exemple, Alice peut prouver qu’elle satisfait à certains contrôles d’identité (comme être majeure) sans révéler son âge. Dans le cadre de cette approche, un organisme public ou une institution financière agréée délivre à Alice un certificat vérifiable obtenu à partir de ses documents d’identité officiels ou délivrés par l’État. Une version cryptographiquement protégée de ce justificatif est conservée dans le portefeuille numérique privé de chaque utilisateur.

Lors d’une opération, un jeton de solutions KYC à connaissance nulle généré à partir de ce justificatif est intégré à la chaîne. Ce jeton prouve la conformité KYC sans révéler l’identité de l’utilisateur, et les certificats sous-jacents restent en sécurité hors chaîne, auprès de l’émetteur du justificatif. Pour les paiements effectués par des personnes physiques, comme les paiements entre particuliers ou entre clients et entreprises, l’usurpation d’identité peut être atténuée en liant les certificats vérifiables à des pièces d’identité normalisées, telles que les passeports ou les permis de conduire.

Par exemple, lorsque Alice initie un paiement en faveur de Bob, son portefeuille génère un jeton de solutions KYC à connaissance nulle qui prouve cryptographiquement qu’elle dispose d’un certificat vérifiable. Le jeton confirme qu’Alice a fait l’objet d’une certification KYC et entre dans le périmètre KYC. Il indique également si Alice est une personne privée ou une institution, et confirme le montant de l’opération, les seuils du portefeuille et d’autres données pertinentes. Ce jeton ne révèle l’identité d’Alice et les détails de l’opération ni à Bob ni à aucun tiers, sauf si Alice y consent ou qu’un rapport sur les activités suspectes est déclenché et qu’un fondement juridique justifie la divulgation.

La mise en œuvre automatisée des mesures visant à assurer la conformité repose sur des contrats intelligents intégrés au registre général qui analysent les informations cryptées contenues dans les jetons de solutions KYC à connaissance nulle afin de vérifier leur conformité avec les critères spécifiés énoncés dans les rapports sur les activités suspectes. Si une correspondance est trouvée, le contrat génère automatiquement un rapport sur les activités suspectes, permettant ainsi la mise en œuvre des mesures visant à assurer la conformité sans sérieusement compromettre le droit à la vie privée des utilisateurs en règle.

Défis technologiques et systémiques

La conformité intégrée offre une voie prometteuse, mais pas une solution miracle. L’approche que nous avons décrite occasionne une charge de calcul importante pour un système de paiement moderne à grande échelle. Les contrats intelligents doivent être capables d’interpréter des dispositions réglementaires complexes et évolutives à un débit permettant des paiements en temps quasi réel. Le choix d’une approche très simpliste pourrait générer de nombreux faux positifs et faux négatifs lors des vérifications de la conformité, inondant les autorités chargées de l’application de la loi de données parasites et risquant d’ouvrir la porte à une utilisation à mauvais escient par des acteurs malveillants.

Une autre difficulté réside dans la charge de calcul des mécanismes de protection de la vie privée, qui peut entraîner des délais de paiement pendant les périodes de pointe. Les systèmes de paiement avec conformité intégrée peuvent aussi ajouter des coûts de friction et retarder le transfert de fonds entre différents systèmes de paiement.

Une solution au problème de la charge de calcul serait d’autoriser les fournisseurs réglementés à délivrer des licences et à gérer des contrats intelligents, fournissant ainsi un service de vérification de la conformité. Avec cette configuration, les utilisateurs pourraient accorder un accès limité à leurs données de paiement en échange de services de conformité et d’autres avantages, à l’image de la gestion de la protection de la vie privée et des risques pour les consommateurs par les entreprises privées d’aujourd’hui.

De plus, la cryptographie appliquée restant un domaine en constante évolution, les nouvelles applications de preuves à divulgation nulle de connaissance promettent d’être plus rapides. Qui plus est, de nouvelles techniques, telles que le calcul multipartite, pourraient contribuer à l’allégement de la charge de calcul liée à la gestion des contrats intelligents.

De quoi l’avenir sera-t-il fait ?

Le modèle de conformité intégrée présenté ici repose sur une gouvernance solide. Il faut absolument mettre en place un écosystème fiable d’émetteurs de certificats. Les émetteurs de certificats et les opérateurs de contrats intelligents doivent être agréés avec soin et intervenir en toute transparence et de manière responsable. Les pouvoirs publics, les banques et les entreprises de technologie financière certifiées pourraient être les nœuds de confiance qui ancrent les utilisateurs dans le périmètre de conformité. Les émetteurs de certificats doivent suivre des normes uniformes dans le cadre de la vérification KYC, et leur processus de vérification doit être compatible avec de multiples registres généraux. Comme pour les systèmes de paiement conventionnels, le degré de conformité à l’échelle du système dépend des émetteurs de certificats les moins rigoureux.

La législation pourrait nécessiter de nouvelles formes d’adaptation ou d’application. Qu’est-ce qui justifie le déclenchement d’un rapport sur les activités suspectes ? Dans quelles conditions les autorités peuvent-elles dévoiler l’identité d’un utilisateur ? Différents pays sont susceptibles de fixer des seuils distincts en matière de procédure régulière. Un pays ne demandera peut-être que des ordonnances administratives de production de pièces, tandis qu’un autre exigera des mandats.

L’efficacité d’une mise en œuvre transfrontalière de mesures visant à assurer la conformité repose sur la coopération entre les pays, comme c’est le cas aujourd’hui pour les systèmes traditionnels de correspondants. Par exemple, le projet Mandala est une proposition de la Banque des règlements internationaux visant à mettre en place une approche de la conformité intégrée. Cette dernière servira à coordonner les contrôles de conformité effectués par les banques et autres institutions financières intervenant dans les paiements transfrontaliers. À l’instar de l’approche de la conformité intégrée que nous avons décrite pour les jetons indexés, le projet Mandala utilise des preuves à divulgation nulle de connaissance pour établir la validité de la déclaration de conformité d’une banque sans avoir à dévoiler les données connexes aux autres banques intervenant dans le paiement.

Nous ne prétendons pas imposer aux systèmes de paiement en jetons indexés l’adoption d’une approche de la conformité intégrée. À vrai dire, même si certains pays devaient en faire une exigence réglementaire, il serait difficile de bloquer l’accès national à d’autres systèmes de jetons indexés offshore qui ne suivent pas cette approche en matière de protection de la vie privée et de conformité.

Les jetons indexés sont porteurs de belles promesses pour améliorer l’inclusion financière et l’efficience des systèmes de paiement — et pour compliquer la vie des Al Capone des temps modernes. En revanche, il faut trouver un bien meilleur équilibre entre protection de la vie privée et conformité. L’approche de la conformité intégrée que nous avons décrite est un moyen d’y parvenir.

Les opinions exprimées dans la revue n’engagent que leurs auteurs et ne reflètent pas nécessairement la politique du FMI.

Bibliographie

Bank for International Settlements. 2024. “Project Mandala: Streamlining Cross-Border Transaction Compliance.” Basel.

Duffie, D., O. Olowookere, and A. Veneris. 2025. “A Note on Privacy and Compliance for Stablecoins.” SSRN Working Paper. https://dx.doi.org/10.2139/ssrn.5242230.

International Monetary Fund–Financial Stability Board. 2023. “IMF-FSB Synthesis Paper: Policies for Crypto-Assets.” Basel.

Pauwels, P. 2021. “zkKYC: A Solution Concept for KYC without Knowing Your Customer—Leveraging Self-Sovereign Identity and Zero-Knowledge Proofs.” IACR Cryptology ePrint Archive.